Edukasi

Mengenal Confidential Computing dari Acurast, Cara Baru Amankan Komputasi di Smartphone

Volubit.id — Proyek Acurast menawarkan pendekatan baru dalam dunia decentralized compute. Decentralized compute adalah model komputasi terdesentralisasi yang tidak lagi bergantung pada server pusat tapi memanfaatkan banyak perangkat terdistribusi untuk menjalankan tugas komputasi.

Dalam model ini, pekerjaan komputasi dibagi ke banyak node (perangkat) sehingga lebih tahan gangguan, lebih murah, dan tidak dikendalikan satu pihak. Konsep ini semakin penting di era kebutuhan komputasi tinggi, terutama untuk aplikasi AI, automasi, dan layanan digital berskala besar.

Acurast membawa konsep tersebut selangkah lebih maju dengan memanfaatkan smartphone sebagai node komputasinya. Mereka menjalankan confidential compute, yakni proses komputasi yang datanya tetap terenkripsi dan tidak dapat diakses atau dimodifikasi, bahkan oleh pemilik perangkat yang menjalankan proses tersebut.

Teknologi hardware attestation memastikan komputasi berjalan di perangkat asli yang tidak dimodifikasi sehingga jaringan tetap aman meski perangkatnya berasal dari pengguna umum.

Pada Kamis, 13 November 2025 lalu, Acurast mengumumkan mereka telah mengumpulkan pendanaan sebesar $11 juta dari sejumlah investor besar, termasuk co-founder Ethereum dan pendiri Polkadot Gavin Wood, pendiri MN Capital Michael van de Poppe, dan pendiri GlueNet Ogle. Proyek ini akan meluncurkan mainnet pada 17 November, bersamaan dengan perilisan token ACU.

Big news, Acurast has raised 11M in funding!

Being one of the largest decentralized compute networks out there, we’re proud to be backed by an incredible group of builders, visionaries and early believers including:@gavofyork@CryptoMichNL@vineetbudki@cryptogle

And… pic.twitter.com/hJ8E9lVlVZ

— Acurast (@Acurast) November 13, 2025

Pendiri Acurast Alessandro De Carli mengatakan, ia menganggap miliaran smartphone yang ada di dunia sebagai hardware paling “battle-tested” dan dapat menjadi fondasi jaringan komputasi yang kuat dan murah. Pendekatan ini juga menghilangkan ketergantungan pada data center tradisional yang mahal dan terpusat.

“Kami menghilangkan perantara, menurunkan biaya, dan menghadirkan komputasi aman dan trustless kepada siapa saja, di mana saja, tanpa data center,” kata De Carli.

Menurut data explorer Acurast, hampir 150.000 smartphone telah bergabung ke jaringan mereka, memproses lebih dari 494 juta transaksi, dan mendukung lebih dari 94.200 layanan.

Cara Kerja Confidential Computing

Secara umum, decentralized compute adalah model komputasi yang memanfaatkan banyak perangkat independen untuk menjalankan tugas secara bersamaan. Tidak ada server pusat yang mengendalikan proses. Sebaliknya, pekerjaan komputasi didistribusikan ke berbagai node yang tersebar di jaringan.

Pendekatan ini menghasilkan sejumlah karakteristik penting, yakni tingkat resiliensi yang tinggi karena kegagalan satu node tidak memengaruhi keseluruhan sistem. Kemampuan skalabilitas juga meningkat seiring bertambahnya jumlah perangkat yang bergabung ke jaringan, serta biaya lebih efisien karena memanfaatkan perangkat yang sudah dimiliki pengguna.

Selain itu, model ini memungkinkan akses komputasi yang lebih merata karena siapa pun dapat berpartisipasi dan menyumbangkan daya komputasi mereka.

Acurast mengadopsi struktur tersebut, tetapi dengan pendekatan yang berbeda dari umumnya. Alih-alih menggunakan server khusus sebagai node, Acurast memanfaatkan smartphone konsumen sebagai penggerak utama jaringan.

Perangkat-perangkat ini menjadi komponen aktif dalam menjalankan proses komputasi terdesentralisasi, sekaligus menjadi fondasi bagi arsitektur confidential computing yang diterapkan Acurast.

Untuk menjaga keamanan komputasi yang berjalan di perangkat konsumen, Acurast menerapkan dua mekanisme utama yang bersifat hardware-level.

- Penggunaan hardware-backed key pairs, yaitu kunci kriptografi yang dibuat dan disimpan langsung di dalam modul keamanan perangkat keras. Modul ini berada di luar jangkauan aplikasi biasa sehingga kunci tersebut tidak dapat diakses atau diekstraksi oleh pengguna maupun aplikasi lain yang berjalan di perangkat.

- Acurast menggunakan key attestation, mekanisme pembuktian digital yang memastikan perangkat yang digunakan adalah perangkat asli dari produsen. Mekanisme ini juga menjalankan sistem operasi yang belum dimodifikasi, serta beroperasi dalam lingkungan eksekusi yang memenuhi standar keamanan pabrikan.

Aplikasi pemroses Acurast mengirimkan data attestation ini ke jaringan. Jika data tersebut tidak sesuai dengan sertifikasi resmi yang diterbitkan oleh produsen smartphone, perangkat tersebut otomatis ditolak dan tidak dapat berpartisipasi dalam jaringan.

Melalui mekanisme ini, Acurast memastikan perangkat tidak dapat memalsukan status keamanannya dan tidak bisa memproses data pengguna secara sembarangan. Lingkungan eksekusi juga tidak dapat dimanipulasi meskipun pemilik perangkat memiliki kontrol fisik penuh.

Dengan demikian, perangkat yang menggunakan custom ROM, firmware yang dimodifikasi, atau sistem operasi tidak resmi secara otomatis tidak akan lolos proses validasi.

Risiko Keamanan

Meski didesain dengan kontrol keamanan ketat, Acurast mengakui keberhasilan jaringan tetap bergantung pada integritas sistem operasi resmi seperti Android dan iOS. Jika sistem operasi tersebut mengalami eksploitasi akibat malware atau teknik penyerangan tingkat lanjut, komputasi rahasia yang berjalan di atasnya dapat ikut terpengaruh.

Namun, De Carli menilai risiko semacam itu relatif kecil. Ia menjelaskan, jika seseorang berhasil menemukan exploit sebesar itu, mereka kemungkinan mendapatkan bug bounty bernilai jutaan dolar, dan produsen sistem operasi akan segera menutup celah tersebut begitu dilaporkan.

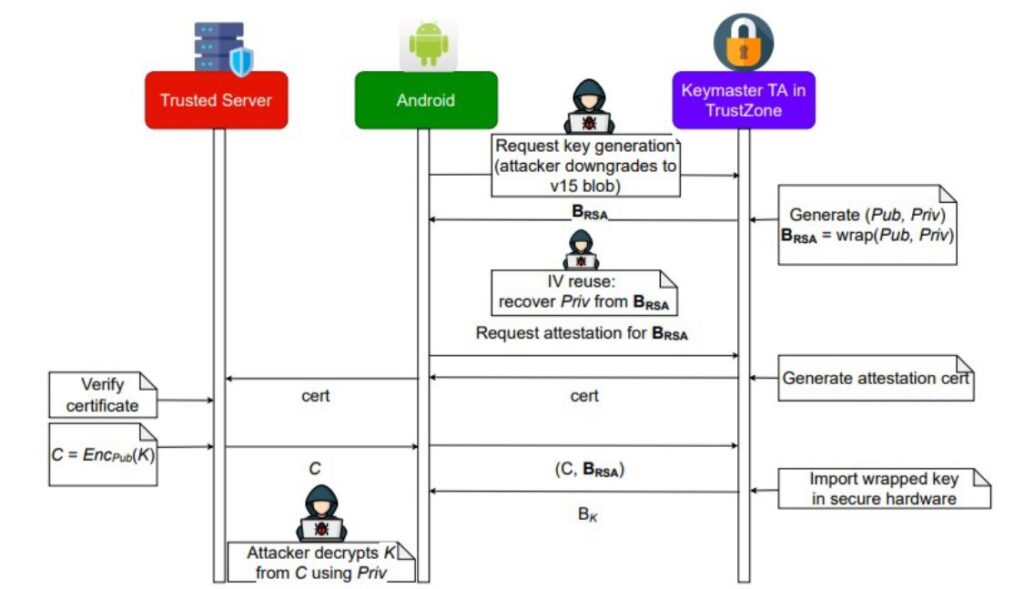

Kendati demikian, sejarah menunjukkan kerentanan pada lingkungan keamanan perangkat memang mungkin terjadi. Salah satu kasus yang cukup menonjol terjadi pada 2022, ketika sistem keamanan Samsung TrustZone OS, yakni Trusted Execution Environment (TEE) yang digunakan untuk menyimpan dan memproses data sensitif, ditemukan memiliki celah keamanan yang dikenal sebagai AES-GCM IV-reuse attack.

Celah ini muncul akibat kesalahan dalam implementasi algoritma enkripsi AES-GCM, khususnya pada penggunaan Initialization Vector (IV) yang seharusnya unik untuk setiap operasi. Karena IV digunakan ulang (IV reuse), seorang penyerang berpotensi memanfaatkan kelemahan tersebut untuk memanipulasi proses attestation, yakni proses pembuktian bahwa sebuah perangkat masih berada dalam kondisi aman dan belum dimodifikasi.

Manipulasi terhadap attestation dapat membuka peluang bagi penyerang untuk mengelabui sistem keamanan sehingga perangkat yang seharusnya dianggap tidak aman tetap terbaca valid, atau bahkan memungkinkan pengambilalihan kunci kriptografi yang seharusnya terlindungi di dalam lingkungan TrustZone.

Dalam skenario yang lebih parah, penyerang yang mampu menembus batasan keamanan hingga menguasai proses aplikasi atau bahkan kernel sistem operasi dapat melakukan berbagai operasi sensitif, termasuk enkripsi dan dekripsi data yang diproses perangkat. Meskipun demikian, batasan struktural dari modul keamanan perangkat keras membuat penyerang tetap tidak dapat mengekstraksi private key yang tersimpan di dalam enclave keamanan.

Private key tersebut tetap berada di dalam modul yang tidak dapat diakses secara langsung, sehingga serangan hanya berdampak pada data yang sedang diproses, bukan pada kunci inti yang menjadi fondasi identitas kriptografis perangkat.